경찰, SKT 해킹 IP 추적 중…내부 연루 가능성도 수사

경찰, 악성코드·서버 로그기록 분석…IP 추적도내부자 연루 가능성에 "모든 가능성 열고 수사"

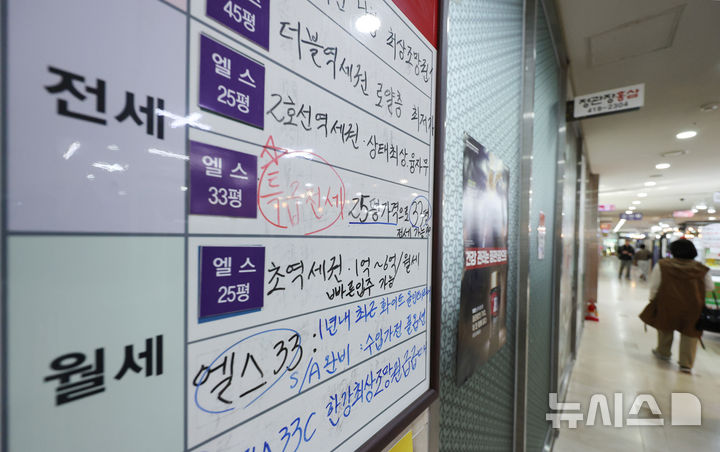

[서울=뉴시스] 조성하 기자 = 경찰이 SK텔레콤(SKT) 유심(USIM) 정보 해킹 사건과 관련, 악성코드 정황을 바탕으로 해킹 주체 파악 작업을 이어가고 있는 것으로 나타났다. 경찰은 내부자 연루 가능성도 함께 들여다보고 있다. 박현수 서울경찰청장 직무대리는 19일 오전 정례 기자간담회에서 "사이버수사대가 SKT 시스템 내 악성코드와 서버 로그기록을 분석 중"이라며 "누가 (공격)했는지 밝히기 위해 IP 추적을 진행하고 있다"고 밝혔다. 해당 해킹이 국내 또는 해외 소행인지에 대해 경찰 관계자는 "현재는 추적 중이라고만 말씀드릴 수 있다"고 말을 아꼈다. 일부 언론이 보도한 'SKT 서버에서 발견된 악성코드 종류가 더 많다'는 내용과 관련해, 경찰은 구체적인 내용을 밝히기는 어렵다면서도 악성코드 규모에 대한 수사를 이어가고 있다고 설명했다. 박 직무대리는 "정확한 결과물을 국민들께 보여드리기 위해 최대한 신속히 특정하고 수사 내용을 공개하겠다"고 말했다. 경찰은 이번 사건과 관련해 SK와 SKT 경영진 등을 대상으로 업무상 과실 및 정보통신망법 위반 등 혐의로 수사에 착수한 상태다. 현재까지 총 5건의 고발이 접수돼 서울 남대문경찰서에서 고발인 조사 등을 진행 중이다. 앞서 지난달 30일 SK와 SK 관계자를 상대로 한국인터넷진흥원(KISA) 지연 신고 관련 고발장이 접수됐으며, 이어 지난 1일에는 SKT 관계자들을 업무상 배임 혐의 등으로 고소·고발한 사건도 접수됐다. 고발장에는 지난 1일 입건된 유영상 SKT 대표이사뿐 아니라 최태원 SK그룹 회장에 대한 내용도 포함됐다. SKT 내부 직원의 연루 가능성에 대해서도 경찰은 "모든 가능성을 열어두고 수사하고 있다"고 밝혔다. ◎공감언론 뉴시스 [email protected] |

관련기사

- [속보]SKT "법에서 정한 사항은 암호화…적용 대상 강화 검토"

- [속보]SKT "3년 전 악성코드 설치 후 이상 징후 없어…지난달 첫 인지"

- [속보]SKT "유출 관련 속인 건 없다…고객 피해 현재까지 없어"

- 해킹사고 SKT, 유심교체 219만명…재설정 11.4만

- 정부, SKT 가입자 유출규모 2696만건 특정…"IMEI 임시 저장서버도 공격 확인"

- [속보]과기정통부 "SKT, 추가감염 확인 후 FDS 고도화 앞당겨"

- SKT 해킹 조사단 "해커가 임의로 로그기록 지운 흔적 확인 안 돼"

- 정부 조사단 "SKT 단말식별번호(IMEI) 정보 유출돼도 복제폰 제작 불가능"