삼성 해킹한 '랩서스' 정체는…"유일한 목적은 돈"

작년 12월 10일부터 텔레그램 개설해 해킹 공개랩서스 "유일한 목적은 돈, 정치적 목적 없다"삼성전자 피해 인정…"개인정보 탈취 없어"전문가 "취약점 공격, 사용자 단말에도 영향 가능"

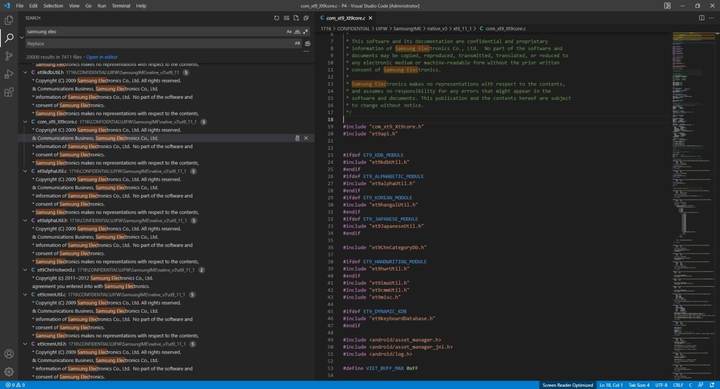

삼성전자는 7일 이번 해킹 이슈와 관련한 사내 공지문을 통해 "우리 회사는 최근 외부의 정보 탈취 시도를 인지해 즉시 전사 정보보호센터와 MX사업부 시큐리티팀이 보안 시스템을 강화하는 등 대응 체제를 가동했다"고 밝혔다. 뉴시스 취재 결과, 랩서스는 지난해 12월 10일 텔레그램 채널을 개설해 자신들의 사이버 범죄 행각을 알리고 있다. 이들의 유일한 목적은 '돈'이며, 정치적 목적은 없다고 주장한다. 이들의 배후는 정확히 알려지지 않았다. 다만 이들이 텔레그램 채널에 포루투갈어와 영어를 동시에 쓰고 있고, 초기 범죄 표적으로 삼은 대상이 대부분 포루투갈어를 사용하고 있다는 점을 고려할 때, 남미 지역을 기반으로 활동하는 조직으로 보여진다. 이들은 텔레그램 계정을 만든 지난해 12월 10일 브라질 보건부를 해킹했다고 알리며 정체를 드러냈다. 이들은 브라질 보건부 시스템에 저장된 50TB 이상의 데이터를 탈취한 다음 삭제했다고 밝혔다. 또 브라질 보건부가 유출된 데이터가 없다고 주장하자, 더 많은 데이터를 삭제했다고 반박하며 다시 한 번 '돈'을 요구했다. 이후에도 랩서스의 사이버 범죄 행각은 지속적으로 이어지고 있다. 지난해 12월 12일에는 텔레그램에 "다음 해킹 대상을 제안해 달라"며 "정부 기관이나 부패한 기업 등을 말해달라"고 썼다. 며칠 뒤에는 이들은 '화웨이'의 기밀문서와 '애플'의 아이폰X 설계도를 해킹했다고 주장하며 100페이지 이상의 파일을 공개하기도 했다. 지난 연말에는 '브라질 우체국' 웹사이트를 공격해 오프라인 상태로 만들었다. 이들의 사이버 범죄는 새해에도 계속됐다. 1월에는 포르투갈 최대 미디어 그룹 '임프레사(Impresa)'에 대한 사이버 공격을 강행했고, 며칠 뒤엔 남미 최대 규모 렌터카 회사 '로칼리자(Localiza)'를 공격했다. 당시 랩서스는 "로칼리자는 남미와 세계에서 가장 큰 렌터카 회사 중 하나였다. 현재는 성인 사이트다"라는 글을 남겼다. 특히 영국 통신사 보다폰(vodafone), 독일 도이체텔레콤의 미국 자회사 T-모바일 등의 다국적 통신 기업의 이름을 다음 해킹 대상 기업으로 거론하며 협박성 글을 올리고 있다. 실제로 이달에는 엔비디아에 이어 삼성전자까지 공격했다고 주장하며 사이버 범죄의 표적을 전 세계로 확대하는 움직임을 보이고 있다. 지난 1일 랩서스는 미국 반도체 기업 엔비디아의 서버에서 그래픽처리장치(GPU) 회로도를 비롯한 주요 데이터를 빼냈다고 주장했다. 이어 엔비디아가 협상에 나서지 않을 경우 데이터를 공개하겠다며 대가를 요구했다. 이들의 행각은 엔비디아가 인정하면서 사실로 밝혀졌다. 다음 표적은 삼성전자였다. 랩서스는 지난 5일 삼성전자의 기밀 소스 코드를 탈취했다고 밝혔다. 이들은 자신들이 탈취한 데이터가 190기가바이트(GB)에 이르며, 이를 파일 공유 프로그램 토렌트에 올렸다고 주장했다. 랩서스가 탈취했다고 주장하는 디바이스/하드웨어 데이터는 ▲모든 삼성 장치의 TrustZone(TEE)에 설치된 모든 TA(Trusted Applet)의 소스 코드 ▲모든 TEE OS 유형(QSEE, TEEGRIS 등)에 대한 특정 코드(DRM 모듈 및 Keymaster/게이트키퍼 포함) ▲센서와 직접 통신하는 소스 코드를 포함한 모든 생체 인식 잠금 해제 작업에 대한 알고리즘(최하위 수준까지 개별 RX/TX 비트스트림) ▲녹스(Knox) 데이터 및 인증 코드를 포함한 모든 최신 삼성 기기에 대한 부트로더(Bootloader) 소스 코드 ▲퀄컴(Qualcomm)의 기밀 소스 코드를 포함한 다양한 데이터 등이다. 또 삼성전자 온라인 서비스와 관련해 ▲삼성 정품 인증 서버 소스 코드(최초 설정용) ▲삼성 계정 풀 소스 코드(인증, ID, API, 서비스 등) 다양한 데이터가 포함됐다. 한 보안 전문가는 "소스 코드를 볼 수 있다면 프로그램이 어떻게 동작하는지 알 수 있기 때문에 취약점을 찾을 수 있다. 또 소스 코드가 이용자 단에서도 범용적으로 활용되는 것이라면, 해커 조직이 취약점을 공격해 사용자 단말에도 영향을 줄 수 있다"고 우려했다. 이에 대해 삼성전자는 "현재까지 확인된 유출 자료에는 갤럭시 구동에 필요한 일부 소스 코드가 포함돼 있으나 임직원과 고객의 개인 정보는 포함돼 있지 않다"며 "우리 회사 비즈니스와 고객에 미치는 영향은 없는 것으로 파악되고 있다"고 설명했다. 또 "회사는 추가적 정보 유출을 차단하고 임직원과 고객을 보호하기 위해 할 수 있는 모든 조치를 강구 중"이라며 "임직원 여러분께 심려를 끼쳐 드려 대단히 죄송하다. 추가로 확인되는 사항에 대해선 다시 공유드리겠다"고 덧붙였다. 한편 랩서스가 삼성전자 측에 데이터 유출을 빌미로 대가를 요구했는진 밝혀지지 않았다. 다만 정황상 삼성전자 측에도 연락을 취했을 가능성이 높다는 게 업계의 시각이다. 이처럼 최근 기업의 기밀 데이터를 빼낸 뒤 이를 미끼로 금품을 요구하는 랜섬웨어 범죄가 급증하고 있다. 지난해 포티넷의 보안연구소 포티가드랩(FortiGuard Labs)이 발표한 글로벌 위협 전망 보고서에 따르면 랜섬웨어가 2020년 대비 1070%나 증가한 것으로 나타났다. 포티넷코리아가 지난해 8월 전세계 24개국의 대기업 및 중소기업의 IT 보안 리더 455명을 대상으로 진행한 설문조사 결과에 따르면, 대부분의 기업이 다른 사이버 위협보다 랜섬웨어에 대해 더 우려하고 있는 것으로 나타났다. 특히 랜섬웨어 공격과 관련해 기업들은 '데이터 손실'에 대해 가장 많이 우려하는 것으로 나타났으며, '생산성 저하' 및 '운영 중단'이 그 뒤를 이었다. 공격을 받은 경우에는 49%가 몸값(랜섬)을 즉시 지불한다고 답했으며, 25%는 몸값이 얼마인가에 달려있다고 답했다. 몸값을 지불한 ¼의 기업들은 전체 데이터는 아니지만 대부분의 데이터를 되찾았다고 답했다. 특히 러시아의 우크라이나 침공 사태를 계기로 사회적 혼란을 틈탄 랜섬웨어 범죄가 더욱 기승을 부릴 것이라는 게 보안 전문가들의 관측이다. 실제 일본 자동차 회사인 도요타의 협력사가 공격을 당해 자동차 생산공장이 일시 중단되는 일도 발생했다. 한국인터넷진흥원(KISA) 관계자는 "최근 국내외적으로 사이버 위협이 고조되고 있어, 국내 기업들이 사이버 공격의 피해 대상이 될 위험성이 높아졌기 때문에 기업들은 평상시보다 강도 높은 보안점검 등 대비태세 강화가 필요한 상황"이라고 전했다. ◎공감언론 뉴시스 [email protected] |